NSClient est un agent de supervision multiplateforme Windows (64 bits et 32 bits) et Linux (64 bits). Il comprend les outils de vérifications du système et les moyens de transport tels que NRPE, NSCA et RestAPI.

L'installation sous Windows ne pose pas de problème particulier, nous allons nous intéresser à l'installation de l'agent sous CentOS 7 et sous Windows 2016.

L'installation sous Windows ne pose pas de problème particulier, nous allons nous intéresser à l'installation de l'agent sous CentOS 7 et sous Windows 2016.

1 - CentOS 7

1.1 - Installation

Nous utiliserons les paquets RPM pour l'installation. Tous d'abord, nous allons installer le repo epel-release et certains paquets nécessaire à l'installation.

yum -y install epel-release yum -y install unzip wget

Installons maintenant le dernier RPM stable de NSClient

cd /tmp wget https://github.com/mickem/nscp/releases/download/0.5.1.44/NSCP-0.5.1.44-el7-x86_64.zip

Décompressons le fichier zip.

unzip NSCP-0.5.1.44-el7-x86_64.zipRésultat de la commande

Archive: NSCP-0.5.1.44-el7-x86_64.zip inflating: libnscp-0.5.1.44-1.el7.centos.x86_64.rpm inflating: nscp-client-0.5.1.44-1.el7.centos.x86_64.rpm inflating: nscp-nsca-0.5.1.44-1.el7.centos.x86_64.rpm inflating: nscp-server-0.5.1.44-1.el7.centos.x86_64.rpm

Nous installerons le paquet contenant les librairies NSClient et NRPE en mode serveur.

yum install libnscp-0.5.1.44-1.el7.centos.x86_64.rpm -y yum install nscp-server-0.5.1.44-1.el7.centos.x86_64.rpm -y

1.2 - Configuration de NSClient

Nous allons commencer à réaliser la première configuration en mode NRPE serveur. Notre serveur CentOS a pour adresse IP 172.16.209.168 et le serveur de supervision 172.16.209.80. Connectons-nous sur le serveur CentOS et activons le module Unix

nscp settings --activate-module CheckSystemUnix --add-defaults

Autorisons la connexion du serveur de supervision.

nscp settings --path /settings/default --key "allowed hosts" --set 172.16.209.80/24

Pour les tests, vous pouvez autorisez tout le monde avec cette commande

nscp settings --path /settings/default --key "allowed hosts" --set 0.0.0.0/0

Activez le démon NRPE.

nscp settings --path /modules --key NRPEServer --set enabled

On peut aussi activer les arguments des commandes de vérification.

nscp settings --path /settings/NRPE/server --key "allow arguments" --set true nscp settings --path /settings/NRPE/server --key "allow nasty characters" --set true

Attachons l'agent NSClient à la carte réseau du serveur CentOS.

nscp settings --path /settings/default --key "bind to" --set 172.16.209.168

Si vous avez un client NRPE assez ancien (environ < 0.4.3), vous devez ajouter ce paramètre.

nscp settings --path /settings/NRPE/server --key insecure --set true

Activez le démarrage automatique du service NSClient et démarrez le service.

systemctl enable nsclient.service systemctl start nsclient.service

2 - Windows

2.2 - Installation

L'installation sous Windows est beaucoup plus aisé, il suffit d'ouvrir un navigateur avec l'url https://www.nsclient.org/ et se diriger vers la page Download. Récupérez la dernière version stable et téléchargez le bon exécutable en fonction de votre architecture.

Cliquez sur Next.

Sélectionnez Generic et cliquez sur Next.

Sélectionnez Typical.

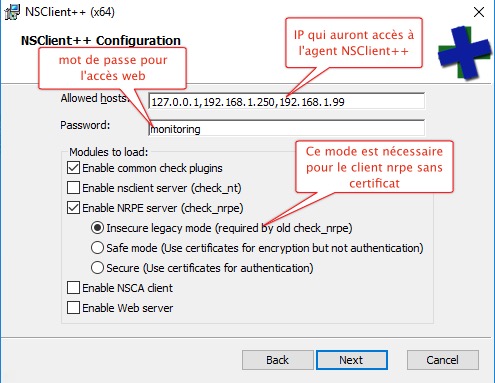

Saisissez les adresses autorisées à la connexion de l'agent NSClient++, cochez "Enable common check plugins", "Enable NRPE server" option Insecure legacy mode. Cliquez sur Next.

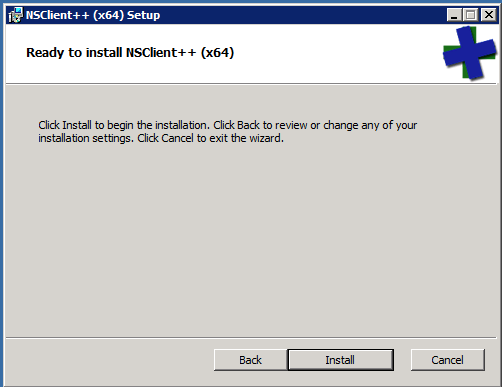

Cliquez sur Install.

L'installation est terminée, cliquez sur finish.

2.2 - Configuration de NSClient

Le client est normalement configuré par défaut. Néanmoins, si vous n'avez pas activer l'option insecure, vous pouvez le faire en invite de commande. Lancez une invite de commande cmd et positionnez vous sur le dossier c:\Program Files\NSClient++.

nscp settings --path /settings/NRPE/server --key "verify mode" --set "" nscp settings --path /settings/NRPE/server --key insecure --set true

Redémarrez le service.

net stop nscp net start nscp

3 - Premier test sur le serveur de supervision

3.1 - test du serveur CentOS 7

Notre agent NSClient étant installé, nous allons tester la connectivité avec le serveur de supervision. Pour la configuration du client NRPE, consulter les articles suivants:

NRPE Centreon pour un serveur Centreon sous CentOS,

NRPE Debian pour un serveur Debian.

Le client NRPE version 3 est préconisé. Connectons sur notre serveur de supervision et lancez cette commande du serveur CentOS (ISO Centreon) :

NRPE Centreon pour un serveur Centreon sous CentOS,

NRPE Debian pour un serveur Debian.

Le client NRPE version 3 est préconisé. Connectons sur notre serveur de supervision et lancez cette commande du serveur CentOS (ISO Centreon) :

[root@centreon1910 plugins]# /usr/lib/nagios/plugins/check_centreon_nrpe3 -H 172.16.209.168 I (0.5.1.44 2017-08-30) seem to be doing fine...

La connectivité étant réussie, on peut tester d'autres commandes.

check_uptime

root@central-test8:~# /usr/lib/nagios/plugins/check_centreon_nrpe3 -H 172.16.209.168 -c check_uptime CRITICAL: uptime: 09:37h, boot: 2018-01-07 07:22:32 (UTC)|'uptime_uptime'=34663;172800;86400check_memory

root@central-test8:~# /usr/lib/nagios/plugins/check_centreon_nrpe3 -H 172.16.209.168 -c check_memory OK: physical = 1.266GB, cached = 1.241GB, swap = 0B|'physical'=1.26591GB;1.42444;1.6025;0;1.78055 'physical %'=71%;80;90;0;100 'cached'=1.24124GB;1.42444;1.6025;0;1.78055 'cached %'=70%;80;90;0;100 'swap'=0GB;2.39999;2.69999;0;2.99999 'swap %'=0%;80;90;0;100

3.2 - test du serveur Windows

Nous utiliserons comme le chapitre précédent le client NRPE version 3

[root@centreon1910 plugins]# /usr/lib/nagios/plugins/check_centreon_nrpe3 -H 192.168.1.22 I (0.5.2.35 2018-01-28) seem to be doing fine...

Nous ne pourrons pas aller plus loin pour l'instant. Nous devrons configurer le fichier de configuration. Maintenant que nous avons vérifié le fonctionnement de NSClient, nous allons nous focaliser sur le fonctionnement de NSClient. Pour le mode NRPE on se dirigera vers cette page Mode NRPE, pour le mode serveur Web avec sa connectivité Rest API on se dirige sur cette page dédiée à ce fonctionnement.